AgentOS はインスタンスを保護するために bearer-トークン認証をサポートしています。セキュリティキーが設定された場合、すべての API ルートはアクセスするために “Authorization: Bearer <トークン>” ヘッダを必要とします。キーが設定されていない場合、認証は無効です。

Agno 2.0 : AgentOS – セキュリティ・キー

作成 : クラスキャット・セールスインフォメーション

作成日時 : 09/16/2025

バージョン : Agno 2.0.4

* 本記事は docs.agno.com の以下のページを独自に翻訳した上で、補足説明を加えてまとめ直しています。スニペットはできる限り日本語を使用しています :

* サンプルコードの動作確認はしておりますが、必要な場合には適宜、追加改変しています。

* ご自由にリンクを張って頂いてかまいませんが、sales-info@classcat.com までご一報いただけると嬉しいです。

◆ お問合せ : 下記までお願いします。

- クラスキャット セールス・インフォメーション

- sales-info@classcat.com

- ClassCatJP

Agno 2.0 : AgentOS – セキュリティ・キー

セキュリティを生成、設定、使用して bearer トークン認証で AgentOS インスタンスを保護します。

概要

AgentOS はインスタンスを保護するために bearer-トークン認証をサポートしています。セキュリティキーが設定された場合、すべての API ルートはアクセスするために “Authorization: Bearer <トークン>” ヘッダを必要とします。キーが設定されていない場合、認証は無効です。

AgentOS UI でキーを生成し、サーバ上でそれらを設定すると、開発環境、CI/CD パイプラインと本番環境サービスで利用できます。

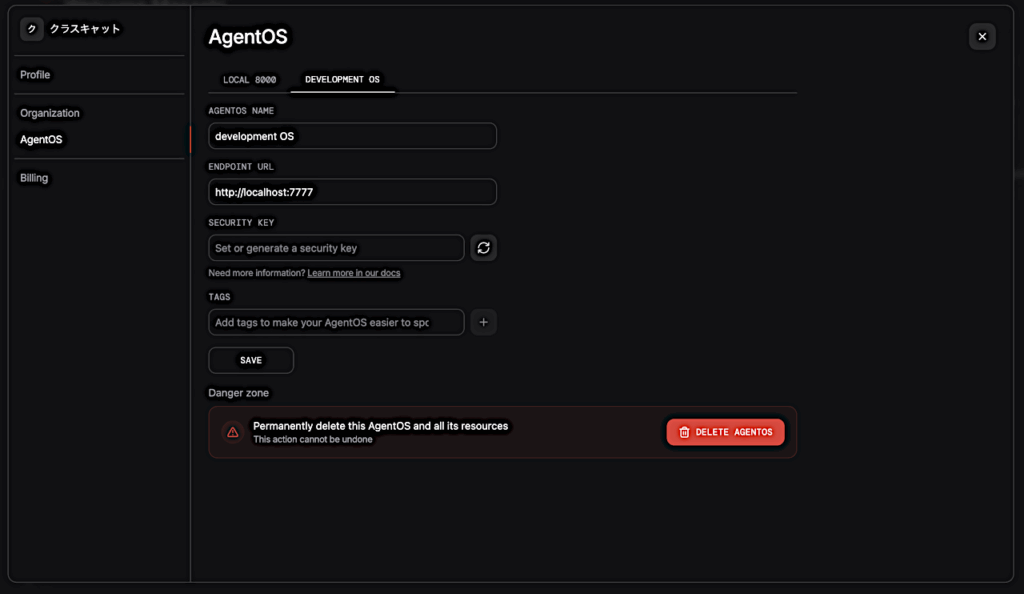

セキュリティキーの生成

AgentOS コントロールプレーンから、セキュリティキーを生成して独自のキーを設定します。

認証の有効化

AgentOS サーバを実行するところで OS_SECURITY_KEY 環境変数を設定します。存在すれば、サーバはすべての API ルートで bearer 認証を自動的に強制します。

macOS / Linux (bash or zsh)

export OS_SECURITY_KEY="OSK_...your_copied_key..."

uvicorn app:app --host 0.0.0.0 --port 8000

Docker Compose

services:

agentos:

image: your-org/agentos:latest

environment:

- OS_SECURITY_KEY=${OS_SECURITY_KEY}

ports:

- "8000:8000"

Note : How it works: AgentOS は OS_SECURITY_KEY を AgentOS ルーターの内部認証ロジックに読み込みます。設定されている場合、有効な Authorization: Bearer ヘッダがないリクエストは 401 Unauthorized を返します。

キー・ローテーション

- UI で、“Security Key” の横の Rotate アイコンをクリックして新しい値を生成します。

- サーバの OS_SECURITY_KEY 環境変数を更新して AgentOS をリロード/再デプロイします。

- AgentOS API を呼び出す、すべてのクライアント、ワーカーと CI/CD システムを更新します。

セキュリティ・ベストプラクティス

- 環境アイソレーション: 最小権限の配布により、環境毎に異なるキーを使用します。

- コードの安全性: キーをバージョン管理にコミットしたり、ログに出力しない。

- 定期的なローテーション: スケジュール (四半期毎を推奨) に従いキー・ローテーションを自動化し、漏洩が疑われる場合にもローテートします。

以上